防火墙的体系结构分为()类。

题目

防火墙的体系结构分为()类。

相似考题

更多“防火墙的体系结构分为()类。 ”相关问题

-

第1题:

防火墙的实现技术可以分为()和()两类。参考答案:报文过渡;应用层网关

-

第2题:

目前防火墙主要分为哪3种类型?根据防火墙的实现原理,该防火墙属于哪一类?

正确答案:包过滤防火墙、应用层网关防火墙和状态检测防火墙3种。该防火墙属于包过滤防火墙。

包过滤防火墙、应用层网关防火墙和状态检测防火墙3种。该防火墙属于包过滤防火墙。 解析:根据防火墙实现原理的不同,通常将防火墙分为包过滤防火墙、应用层网关防火墙和状态检测防火墙3类。

(1)包过滤防火墙

包过滤防火墙是在网络的入口对通过的数据包进行选择,只有满足条件的数据包才能通过,否则被抛弃。包过滤防火墙如下页图所示。

本质上说,包过滤防火墙是多址的,表明它有两个或两个以上网络适配器或接口。例如,作为防火墙的设备可能有3块网卡,一块连到内部网络,一块连到公共的Internet,另外一块连接到DMZ。防火墙的任务,就是作为“网络警察”,指引包和截住那些有危害的包。包过滤防火墙检查每一个传入包,查看包中可用的基本信息,包括源地址、目的地址、TCP/UDP端口号、传输协议(TCP、UDP、ICMP等)。然后,将这些信息与设

立的规则相比较。如果已经设立了拒绝Telnet连接,而包的目的端口是23,那么该包就会被丢弃。如果允许传入Web连接,而目的端口为80,则包就会被放行。

包过滤防火墙中每个IP包的字段都会被检查,例如,源地址、目的地址、协议、端口等。防火墙将基于这些信息应用过滤规则,与规则不匹配的包就被丢弃,如果有理由让该包通过,就要建立规则来处理它。包过滤防火墙是通过规则的组合来完成复杂策略的。例如,一个规则可以包括;“允许Web连接”、“但只针对指定的服务器”、“只针对指定的目的端口和目的地址”这样3个子规则。

包过滤技术的优点是简单实用,实现成本较低,在应用环境比较简单的情况下,能够以较小的代价在一定程度上保证系统的安全。但包过滤技术的缺陷也是明显的。包过滤技术是一种完全基于网络层的安全技术,只能根据数据包的来源、目标和端口等网络信息进行判断,无法识别基于应用层的恶意侵入,如恶意的Java小程序以及电子邮件中附带的病毒。有经验的黑客很容易伪造IP地址,骗过包过滤型防火墙。

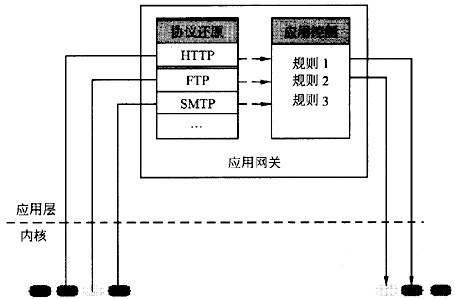

(2)应用层网关防火墙,又称代理(Proxy)

应用层网关防火墙实际上并不允许在它连接的网络之间直接通信。相反,它是接受来自内部网络特定用户应用程序的通信,然后建立与公共网络服务器单独的连接,如下页图所示。

网络内部的用户不直接与外部的服务器通信,所以服务器不能直接访问内部网的任何一部分。另外,如果不为特定的应用程序安装代理程序代码,这种服务是不会被支持的,不能建立任何连接。这种建立方式拒绝任何没有明确配置的连接,从而提供了额外的安全性和控制性。

例如,一个用户的Web浏览器可能在80端口,但也经常可能是在1080端口,连接到了内部网络的HTTP代理防火墙。防火墙接受连接请求后,把它转到所请求的Web服务器。这种连接和转移对该用户来说是透明的,因为它完全是由代理防火墙自动处理的。代理防火墙通常支持的一些常见的应用程序有HTTP、HTTPS/SSL、SMTP、POP3、IMAP、NNTP、TELNET、FTP、IRC等,目前国内很多厂家在硬件防火墙里集成这些模块。

应用程序代理防火墙可以配置成允许来自内部网络的任何连接,它也可以配置成要求用户认证后才建立连接,为安全性提供了额外的保证。如果网络受到危害,这个特征使得从内部发动攻击的可能性减少。

代理型防火墙的优点是安全性较高,可以针对应用层进行侦测和扫描,对付基于应用层的侵入和病毒都十分有效。其缺点是对系统的整体性能有较大的影响,而且代理服务器必须针对客户机可能产生的所有应用类型逐一进行设置,大大增加了系统管理的复杂性。

(3)状态检测防火墙

状态检测防火墙又称动态包过滤防火墙,是在传统包过滤上的功能扩展,现在已经成为防火墙的主流技术。状态检测防火墙如下页图所示。

有人将状态检测防火墙称为第三代防火墙,可见其应用的广泛性。相对于状态检测包过滤,我们将传统的包过滤称为静态包过滤,静态包过滤将每个数据包进行单独分析,固定地根据其包头信息进行匹配,这种方法在遇到利用动态端口应用协议时会发生困难。

状态检测防火墙,试图跟踪通过防火墙的网络连接和数据包,这样防火墙就可以使用一组附加的标准,以确定是允许还是拒绝通信。它是在使用了基本包过滤防火墙的通信上应用一些技术来做到这点的。

状态检测防火墙是新一代的产品,这一技术实际已经超越了最初的防火墙定义。状态检测防火墙能够对多层的数据进行主动的、实时的监测,在对这些数据加以分析的基础上,检测型防火墙能够有效地判断出各层中的非法侵入。同时,这种检测型防火墙产品一般还带有分布式探测器,这些探测器安置在各种应用服务器和其他网络的节点之中,不仅能够检测来自网络外部的攻击,同时对来自内部的恶意破坏也有极强的防范作用。据权威机构统计,在针对网络系统的攻击中,有相当比例的攻击来自网络内部。因此,状态检测防火墙不仅超越了传统防火墙的定义,而且在安全性上也超越了前两代产品。

-

第3题:

【判断题】屏蔽主机体系结构防火墙安全性要优于双宿主机体系结构的防火墙。

A.Y.是

B.N.否

双重宿主主机体系结构 -

第4题:

状态检测防火墙不是防火墙的体系结构之一。()此题为判断题(对,错)。

参考答案:错误

-

第5题:

目前防火墙主要分为哪三种类型?根据防火墙的实现原理,该防火墙属于哪一类?

正确答案:包过滤防火墙、应用层网关防火墙和状态检测防火墙三种。该防火墙属于包过滤防火墙。

包过滤防火墙、应用层网关防火墙和状态检测防火墙三种。该防火墙属于包过滤防火墙。