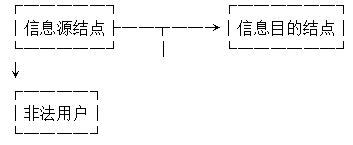

下图所示的攻击过程属于何种攻击类型()。A.监听B.中断C.篡改D.伪造

题目

A.监听

B.中断

C.篡改

D.伪造

相似考题

参考答案和解析

更多“下图所示的攻击过程属于何种攻击类型()。 ”相关问题

-

第1题:

CC攻击是DDOS的一种,CC攻击属于下列哪种类型的DDOS攻击?()A、传输层DDoS攻击

B、Web应用DDoS攻击

C、DNSDDoS攻击

D、连接型DDoS攻击

答案:B

-

第2题:

人为的恶意攻击分为主动攻击和被动攻击,在以下的攻击类型中属于主动攻击的是()

A. 数据监听

B. 数据篹改及破坏

C. 身份假冒

D. 数据流分析

正确答案:BC

-

第3题:

通过向目标系统发送有缺陷的IP报文,使得目标系统在处理这样的IP包时会出现崩溃,请问这种攻击属于何种攻击()。

A.拒绝服务(DoS)攻击

B.扫描窥探攻击

C.系统漏洞攻击

D.畸形报文攻击

正确答案:D

-

第4题:

根据密码分析者可利用的数据资源来分类,可将密码攻击的类型分为四类,其中密码分析者能够选择密文并获得相应明文的攻击密码的类型属于().

A.仅知密文攻击

B.选择密文攻击

C.已知密文攻击

D.选择明文攻击

正确答案:B

-

第5题:

分析者能够选择密文并获得相应明文的攻击密码的类型属于( ).A.仅知密文攻击

B.选择密文攻击

C.已知密文攻击

D.选择明文攻击答案:B解析:

-

第6题:

下列属于WASC对安全威胁分类定义的类型有()。

- A、认证和授权类型

- B、信息泄露类型

- C、命令执行类型

- D、逻辑攻击和客户端攻击类型

正确答案:A,B,C,D -

第7题:

用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段()

- A、缓存溢出攻击

- B、钓鱼攻击

- C、暗门攻击

- D、DDOS攻击

正确答案:B -

第8题:

网络攻击的类型有()。

- A、被动攻击

- B、主动攻击

- C、物理临近攻击

- D、分发攻击

正确答案:A,B,C,D -

第9题:

通过向目标系统发送有缺陷的IP报文,使得目标系统在处理这样的IP包时会出现崩溃,请问这种攻击属于何种攻击?()

- A、拒绝服务(DoS)攻击

- B、扫描窥探攻击

- C、系统漏洞攻击

- D、畸形报文攻击

正确答案:D -

第10题:

单选题用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?()A缓存溢出攻击

B钓鱼攻击

C暗门攻击

DDDOS攻击

正确答案: B解析: 暂无解析 -

第11题:

多选题网络攻击类型多种多样,且出现频繁、规模较大,攻击者可以采取多种网络攻击方式。下列属于网络攻击类型的是()A信息泄漏攻击

B完整性破坏攻击

C拒绝服务攻击

D非法使用攻击

E钓鱼网站

正确答案: E,B解析: 暂无解析 -

第12题:

单选题病毒攻击属于下列哪一种攻击类型。()A非技术性攻击

B拒绝服务攻击

C恶意代码攻击

D扫描攻击

正确答案: C解析: 暂无解析 -

第13题:

下图所示,攻击者在信息从信息源结点传输到信息目的结点的过程中,所进行的攻击是______。

A: 假冒

B: 伪造

C: 篡改

D: 窃听

正确答案: D

-

第14题:

用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段()。

A.缓冲区溢出攻击

B.钓鱼攻击

C.暗门攻击

D.DDos攻击

正确答案:B

-

第15题:

下图所示的情况称为:从信息源结点传输到信息目的结点的信息中途被攻击者( )。

A)截获

B)窃听

C)篡改

D)伪造

正确答案:B

图a是信息被截获的攻击过程示意图。在这种情况下,信息从信息源结点传输出来,中途被攻击者非法截获,信息目的结点没有接收到应该接收的信息,因而造成了信息的中途丢失。图b是信息被窃听的攻击过程示意图,在这种情况下,信息从信息源结点传输到了信息目的结点,但中途被攻击者非法窃听。图c表示信息被篡改的攻击过程示意图,在这种情况下,信息从信息源结点传输到信息目的结点的中途被攻击者非法截获,攻击者在截获的信息中进行修改或插入欺骗性的信息,然后将篡改后的错误信息发送给信息目的结点。图d是信息被伪造的攻击示意图,在这种情况下,信息源结点没有信息要传送到信息目的结点。攻击者冒充信息源结点用户,将伪造的信息发送给了信息目的结点。 -

第16题:

( 46 )从信源向信宿流动过程中,信息被插入一些欺骗性的消息,这种攻击属于

A )中断攻击

B )截取攻击

C )重放攻击

D )修改攻击

正确答案:C

-

第17题:

死亡之Ping属于()类型的攻击。

正确答案:拒绝服务或DoS -

第18题:

网络攻击类型多种多样,且出现频繁、规模较大,攻击者可以采取多种网络攻击方式。下列属于网络攻击类型的是()

- A、信息泄漏攻击

- B、完整性破坏攻击

- C、拒绝服务攻击

- D、非法使用攻击

- E、钓鱼网站

正确答案:A,B,C,D -

第19题:

病毒攻击属于下列哪一种攻击类型。()

- A、非技术性攻击

- B、拒绝服务攻击

- C、恶意代码攻击

- D、扫描攻击

正确答案:C -

第20题:

常见的网络攻击类型有()。

- A、被动攻击

- B、协议攻击

- C、主动攻击

- D、物理攻击

正确答案:A,C -

第21题:

对下图所示河流,请布设采样断面(在图上标明),并说明它属于何种类型?其作用是什么?

正确答案: 河流布点中监测点的类型及作用分别为:

⑴本底监测点,反映河流水质的原始状态;

⑵污染对照点,了解污染源排入河流前的水质;

⑶污染监测点,反映污染源对河流水质的影响;

⑷自净监测点,反映污染源对河流水体的自净能力;

⑸河(海口)监测点,了解一河流汇入另一河流或海洋的相互影响。 -

第22题:

问答题对下图所示河流,请布设采样断面(在图上标明),并说明它属于何种类型?其作用是什么?正确答案: 河流布点中监测点的类型及作用分别为:

⑴本底监测点,反映河流水质的原始状态;

⑵污染对照点,了解污染源排入河流前的水质;

⑶污染监测点,反映污染源对河流水质的影响;

⑷自净监测点,反映污染源对河流水体的自净能力;

⑸河(海口)监测点,了解一河流汇入另一河流或海洋的相互影响。解析: 暂无解析 -

第23题:

单选题通过向目标系统发送有缺陷的IP报文,使得目标系统在处理这样的IP包时会出现崩溃,请问这种攻击属于何种攻击?()A拒绝服务(DoS)攻击

B扫描窥探攻击

C系统漏洞攻击

D畸形报文攻击

正确答案: D解析: 暂无解析