信息的_______是指保障授权使用人在需要时,可以立即获得信息和使用相关的资源。A.及时性B.服务性C.可用性D.价值性

题目

信息的_______是指保障授权使用人在需要时,可以立即获得信息和使用相关的资源。

A.及时性

B.服务性

C.可用性

D.价值性

相似考题

更多“信息的_______是指保障授权使用人在需要时,可以立即获得信息和使用相关的资源。A.及时性B.服务性C.可用性D.价值性”相关问题

-

第1题:

信息安全特性中的(31)是指保障授权使用人在需要时,可以立即获取信息和使用相关的资源。

A.保密性

B.可用性

C.完整性

D.不可否认性

正确答案:B

解析:信息安全是指信息的保密性、完整性和可用性的保持。信息的保密性是指保障信息仅仅为那些被授权使用的人获取。信息的完整性是指保护信息及其处理方法的准确性和完整性。一方面是指信息在利用、传输、存储等过程中不被篡改、丢失、缺损等,另一方面是指信息处理方法的正确性。信息的可用性是指保障授权使用人在需要时,可以立即获取信息和使用相关的资源。 -

第2题:

“需要时,授权实体可以访问和使用的特性”指的是信息安全的(15)。A.保密性B.完整性SXB“需要时,授权实体可以访问和使用的特性”指的是信息安全的(15)。

A.保密性

B.完整性

C.可用性

D.可靠性

正确答案:C

所有的信息安全技术都是为了达到一定的安全目标,其核心包括保密性、完整性、可用性、可控性和不可否认性5个安全目标。保密性是指阻止非授权的主体阅读信息。它是信息安全一诞生就具有的特性,也是信息安全主要的研究内容之一。更通俗地讲,就是说未授权的用户不能够获取敏感信息。对纸质文档信息,只需要保护好文件,不被非授权者接触即可。而对计算机及网络环境中的信息,不仅要阻止非授权者对信息的阅读,还要阻止授权者将其访问的信息传递给非授权者,以致信息被泄漏。完整性是指防止信息被未经授权地篡改。它是保护信息保持原始的状态,使信息保持其真实性。如果这些信息被蓄意地修改、插入和删除等,形成虚假信息将带来严重的后果。可用性是指授权主体在需要信息时能及时得到服务的能力。可用性是在信息安全保护阶段对信息安全提出的新要求,也是在网络化空间中必须满足的一项信息安全要求。可控性是指对信息和信息系统实施安全监控管理,防止非法利用信息和信息系统。不可否认性是指在网络环境中,信息交换的双方不能否认其在交换过程中发送信息或接收信息的行为。 -

第3题:

计算机安全属性中的可用性是指()。A.得到授权的实体在需要时能访问资源和得到服务

B.系统在规定条件下和规定时间内完成规定的功能

C.信息不被偶然或蓄意的删除、修改、伪造、乱序、重放、插入等

D.确保信息不被暴露给未经授权的实体

参考答案:A

-

第4题:

“需要时,授权实体可以访问和使用的特性”指的是信息安全的______。

A.保密性

B.完整性

C.可用性

D.可靠性

正确答案:C

解析:所有的信息安全技术都是为了达到一定的安全目标,其核心包括保密性、完整性、可用性、可控性和不可否认性5个安全目标。

保密性是指阻止非授权的主体阅读信息。它是信息安全一诞生就具有的特性,也是信息安全主要的研究内容之一。更通俗地讲,就是说未授权的用户不能够获取敏感信息。对纸质文档信息,只需要保护好文件,不被非授权者接触即可。而对计算机及网络环境中的信息,不仅要阻止非授权者对信息的阅读,还要阻止授权者将其访问的信息传递给非授权者,以致信息被泄漏。

完整性是指防止信息被未经授权地篡改。它是保护信息保持原始的状态,使信息保持其真实性。如果这些信息被蓄意地修改、插入和删除等,形成虚假信息将带来严重的后果。

可用性是指授权主体在需要信息时能及时得到服务的能力。可用性是在信息安全保护阶段对信息安全提出的新要求,也是在网络化空间中必须满足的一项信息安全要求。

可控性是指对信息和信息系统实施安全监控管理,防止非法利用信息和信息系统。

不可否认性是指在网络环境中,信息交换的双方不能否认其在交换过程中发送信息或接收信息的行为。 -

第5题:

( )指获得信息的时刻与事件发生时刻的间隔长短。昨天的天气信息不论怎样精确、完整,对指导明天的穿衣并无帮助,从这个角度出发,这个信息的价值为零A.价值性

B.及时性

C.可用性

D.精准性答案:B解析:信息质量属性中的及时性,指获得信息的时刻与事件发生时刻的间隔长短。昨天的天气信息不论怎样精确、完整,对指导明天的穿衣并无帮助,从这个角度出发,这个信息的价值为零。 -

第6题:

会计信息必须满足其使用者的需要,这体现了会计信息质量的( )要求。A.相关性

B.清晰性

C.及时性

D.重要性答案:A解析:本题考查会计信息质量要求。相关性要求企业提供的会计信息应当与财务会计报告使用者的经济决策需要相关。 -

第7题:

阅读以下说明,回答问题1至问题3,将解答填入答题纸的对应栏内。【说明】信息安全是对信息、系统以及使用、存储和传输信息的硬件进行保护。信息安全通常是围绕信息的机密性、完整性和可用性来构建安全机制和防范安全风险。信息的机密性是指防正信息暴露给未经授权的人或系统,只确保具有权限的人或系统可以访问信息的特定集合。信息的完整性是指信息在利用、传输、存储等过程中不被篡改、丢失、缺损等,同时还指信息处理方法的正确性。信息的可用性是指信息以及相关的信息资产在授权人需要的时候,可以立即获得。【问题1】(6分)

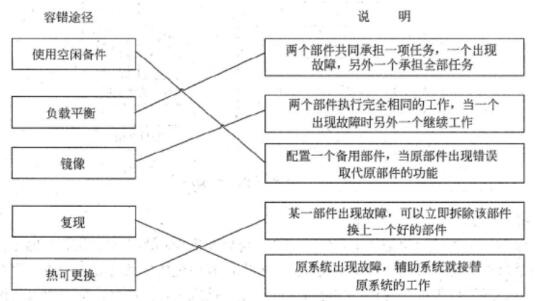

访问控制决定了谁访问系统、能访问系统的哪些资源和如何使用这些资源,目的是防止对信息系统资源的非授权访问和使用。“请按防御型和探测型将下列A~F种访问控制手段进行归类:防御型访词控制手段包括( );探测型访问控制手段包括( )。A.双供电系统。B.闭路监控C.职员雇佣手续D.访问控制软件E.日志审计F.安全知识培训【问题2】(4分)保密就是保证敏感信息不被非授权人知道。加密是指通过将信息编码而使得侵入者不能够阅读或理解的方法,目的是保护数据相信息。国家明确规定严格禁止直接使用国外的密码算法和安全产品,其主要原因有二( )和( )两个方面。备选答案:A.目前这些密码算法和安全产品都有破译手段B.国外的算法和产品中可能存在“后门”,要防止其在关键时刻危害我国安全.C.进口国外的算法和产品不利于我国自主研发和技术创新D.密钥不可以无限期使用,需要定期更换。购买国外的加密算法和产品,会产生高昂的费用。【问题3】任何信息系统都不可能避免天灾或者人祸,当事故发生时,要可以跟踪事故源、收集证据、恢复系统、保护数据。通常来说,高可用性的系统具有较强的容错能力,使得系统在排除了某些类型的保障后继续正常进行。容错途径及说明如图3-1所示,请将正确的对应关系进行连线。

答案:解析:【问题1】(1)ACDF (2)BE访问控制是对信息系统资源进行保护的重要措施,理解访问控制的基本概念有助于信息系统的拥有者选择和使用访问控制手段对系统进行防护。信息安全中一般采用包括防御型、探测型、矫正型以及管理型、技术型、操作型等六类访问控制手段。其中防御型访问控制手段主要用于阻止不良事件的发生,探测型访问控制手段用于探测已经发生的不良事件。 矫正型控制用于矫正已经发生的不良事件。管理型控制用于管理系统的开发、维护和使用,包括针对系统的策略、规程、行为规范、个人角色和义务、个人职能和人事安全决策。技术型控制是用于为信息技术系统和应用提供自动保护的硬件和软件控制手段。技术型控制应用于技术系统的应用中。操作型控制是用于保护操作系统和应用的日常规程和机制。它们主要涉及在人们(相对于系统)使用和操作中使用的安全方法。操作型控制影响到系统和应用的环境。【问题2】(3)A (4)B我国政府明确规定严格禁止直接使用国外的密码算法和安全产品,这是由于:国外禁止出口密码算法和产品,所谓出口的安全的密码算法国外都有破译手段,担心国外的算法和产品中存在“后门”,关键时刻危害我国信息安全。1999年国务院颁布商用密码管理条例,对密码的管理使用进行了具体规定。当前我国的信息安全系统由国家密码管理委员会统一管理。【问题3】

答案:解析:【问题1】(1)ACDF (2)BE访问控制是对信息系统资源进行保护的重要措施,理解访问控制的基本概念有助于信息系统的拥有者选择和使用访问控制手段对系统进行防护。信息安全中一般采用包括防御型、探测型、矫正型以及管理型、技术型、操作型等六类访问控制手段。其中防御型访问控制手段主要用于阻止不良事件的发生,探测型访问控制手段用于探测已经发生的不良事件。 矫正型控制用于矫正已经发生的不良事件。管理型控制用于管理系统的开发、维护和使用,包括针对系统的策略、规程、行为规范、个人角色和义务、个人职能和人事安全决策。技术型控制是用于为信息技术系统和应用提供自动保护的硬件和软件控制手段。技术型控制应用于技术系统的应用中。操作型控制是用于保护操作系统和应用的日常规程和机制。它们主要涉及在人们(相对于系统)使用和操作中使用的安全方法。操作型控制影响到系统和应用的环境。【问题2】(3)A (4)B我国政府明确规定严格禁止直接使用国外的密码算法和安全产品,这是由于:国外禁止出口密码算法和产品,所谓出口的安全的密码算法国外都有破译手段,担心国外的算法和产品中存在“后门”,关键时刻危害我国信息安全。1999年国务院颁布商用密码管理条例,对密码的管理使用进行了具体规定。当前我国的信息安全系统由国家密码管理委员会统一管理。【问题3】

容错不是指系统可以容忍任何一种故障,而是指系统在排除某些类型的故障后继续正常运行,具有高可用性的系统应该具有较强的容错能力。 提供容错的途径有:①使用空闲备件:配置一个备用部件,平时处于空闲状态,当原部件出现错误时则取代原部件的功能;②负载均衡:使用两个部件共同承担一项任务,当其中一个出现故障时,另外一个部件承担两个部件的全部负载;③镜像:两个部件执行完成相同的工作,当其中一个出现故障时,另外一个则继续工作;④复现:也称延迟镜像,即辅助系统从原系统接受数据存在延时;⑤热可更换:某一件部件出现故障,可以立即拆除该部件并换上一个好的部件,在这个过程中系统不中断运行。 -

第8题:

()是指信息和信息系统不可被非授权者所使用。

- A、机密性

- B、真实性

- C、可控性

- D、可用性

正确答案:A -

第9题:

在ISO27001中,对信息安全的“可用性”的描述是()

- A、确保只有被授权的人才可以访问信息

- B、确保信息和信息处理方法的准确性和完整性

- C、确保在需要时,被授权的用户可以访问信息和相关的资产

- D、以上内容都不是

正确答案:C -

第10题:

信息安全主要涉及到信息的可用性是指资源只能由授权实体修改。

正确答案:错误 -

第11题:

单选题"需要时,授权实体可以访问和使用的特性"指的是信息安全的()A保密性

B完整性

C可用性

D可靠性

正确答案: B解析: 暂无解析 -

第12题:

单选题()是指信息和信息系统可被授权者正常使用。A机密性

B真实性

C可控性

D可用性

正确答案: D解析: 暂无解析 -

第13题:

在信息安全中,保证信息机信息系统缺失为授权使用者使用者所用属于()A.可用性

B.不可否认性

C.完整性

D.保密性

参考答案:A

-

第14题:

信息的(20)是指保障授权使用人在需要时,可以立即获得信息和使用相关的资源。

A.及时性

B.服务性

C.可用性

D.价值性

正确答案:C

解析:信息的可用性是指保障授权使用人在需要时,可以立即获得信息和使用相关的资源。 -

第15题:

得到授权的实体需要时,就能得到资源和获得相应的服务,这一属性指的是______。

A.保密性

B.不可抵赖性

C.可用性

D.可靠性

正确答案:C

-

第16题:

信息安全主要涉及到信息的可用性是指资源只能由授权实体修改。A.错误

B.正确

参考答案:A

-

第17题:

会计信息必须满足其使用者的需要,这体现了会计核算的( )要求。A.相关性

B.清晰性

C.及时性

D.重要性答案:A解析:本题考查会计信息质量要求。会计信息必须满足其使用者的需要,这体现的是相关性要求。 -

第18题:

在确定实质性分析程序使用的数据是否可靠时,注册会计师应当考虑( )。A.可获得信息的来源

B.可获得信息的可比性

C.可获得信息的性质和相关性

D.与信息编制相关的控制答案:A,B,C,D解析:在确定实质性分析程序使用的数据是否可靠时,注册会计师应当考虑下列因素:(1)可获得信息的来源。例如,从被审计单位以外的独立来源获取的信息可能更加可靠。(2)可获得信息的可比性。例如,对于生产和销售特殊产品的被审计单位,可能需要对宽泛的行业数据进行补充,使其更具可比性。(3)可获得信息的性质和相关性。例如,预算是否作为预期的结果,而不是作为将要达到的目标。(4)与信息编制相关的控制,用以确保信息完整、准确和有效。例如,与预算的编制、复核和维护相关的控制。 -

第19题:

信息系统在不降低使用的情况下仍能根据授权实体的需要提供资源服务,保证授权实体在需要时可以正常地访问和使用系统描述的系统安全属性是()

- A、机密性

- B、完整性

- C、可用性

- D、可控性

正确答案:C -

第20题:

()是指信息和信息系统可被授权者正常使用。

- A、机密性

- B、真实性

- C、可控性

- D、可用性

正确答案:D -

第21题:

“需要时数据和信息容易访问或获得”属于数据和信息特征中的()。

- A、及时性

- B、完整性

- C、可用性

- D、可靠性

正确答案:C -

第22题:

"需要时,授权实体可以访问和使用的特性"指的是信息安全的()

- A、保密性

- B、完整性

- C、可用性

- D、可靠性

正确答案:C -

第23题:

单选题在ISO27001中,对信息安全的“可用性”的描述是()A确保只有被授权的人才可以访问信息

B确保信息和信息处理方法的准确性和完整性

C确保在需要时,被授权的用户可以访问信息和相关的资产

D以上内容都不是

正确答案: B解析: 暂无解析